|

|

在安全成为互联网公司基本诉求的时代,没有强有力的安全保障,用户自然不敢轻易尝试任何一款产品或服务。举个例子,像AWS和Azure这样的巨头会大肆宣传其云产品的高性能与稳定性,但如果平台自身存在一系列安全隐患,客户又怎敢将业务迁移至这些平台上呢?因此,各大云计算提供商都致力于推进安全战略,确保所有提供的平台、产品和服务自带安全保障。

安全是一门包含广泛领域的学科。其中,对威胁的识别和检测是至关重要的第一步,它不仅帮助我们区分敌我,还为后续的安全策略奠定了基础。威胁的表现形式多种多样,包括但不限于恶意文件、shellcode、无文件payload(载荷)、网络流量以及可疑命令行等,我们可以统称这些为恶意代码。这种类型的威胁识别和检测已经成为了历史久远且不断进化的话题。

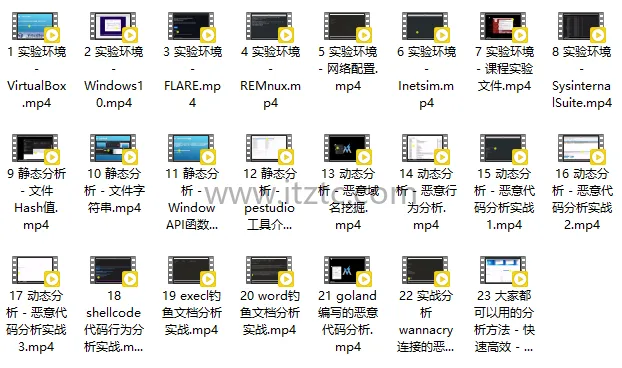

恶意代码分析实践课程 (图1)

随着技术的不断发展,对恶意代码的检测也经历了一系列复杂的技术演进过程。从早期的手工分析到如今自动化工具的应用,安全领域内的一场持久战仍在继续,并将会在未来持续进行下去。

恶意代码分析实践课程 (图2)

1 实验环境 - VirtualBox.mp4

2 实验环境 - Windows10.mp4

3 实验环境 - FLARE.mp4

4 实验环境 - REMnux.mp4

5 实验环境 - 网络配置.mp4

6 实验环境 - Inetsim.mp4

7 实验环境 - 课程实验文件.mp4

8 实验环境 - SysinternalSuite.mp4

9 静态分析 - 文件Hash值.mp4

10 静态分析 - 文件字符串.mp4

11 静态分析 - Window API函数.mp4

12 静态分析 - pestudio工具介绍.mp4

13 动态分析 - 恶意域名挖掘.mp4

14 动态分析 - 恶意行为分析.mp4

15 动态分析 - 恶意代码分析实战1.mp4

16 动态分析 - 恶意代码分析实战2.mp4

17 动态分析 - 恶意代码分析实战3.mp4

18 shellcode代码行为分析实战.mp4

19 execl钓鱼文档分析实战.mp4

20 word钓鱼文档分析实战.mp4

21 goland编写的恶意代码分析.mp4

22 实战分析 wannacry 连接的恶意域名.mp4

23 大家都可以用的分析方法 - 快速高效 - 自动化沙箱分析.mp4

📥 资源下载

|

|